Advanced Persistent Threat (APT)

Таргетированные или целевые кибератаки

"Развитая устойчивая угроза"

Особенность целенаправленных атак (APT) заключается в том, что злоумышленников интересует конкретная компания или государственная организация. Это отличает данную угрозу от массовых хакерских атак – когда одновременно атакуется большое число целей и наименее защищенные пользователи становятся жертвой. Целенаправленные атаки обычно хорошо спланированы и включают несколько этапов — от разведки и внедрения до уничтожения следов присутствия. Как правило, в результате целенаправленной атаки злоумышленники закрепляются в инфраструктуре жертвы и остаются незамеченными в течение месяцев или даже лет – на протяжении всего этого времени они имеют доступ ко всей корпоративной информации.

Сложности классификации

Таргетированные или целевые атаки – атаки, направленные в отношении конкретных коммерческих организаций или государственных ведомств. Как правило, такие атаки не носят массовый характер и готовятся достаточно длительный период. Злоумышленники изучают информационные системы атакуемого объекта, узнают, какое программное обеспечение используется в тех или иных целях. Объектами атаки являются весьма ограниченные какими-либо рамками или целями конкретные информационные системы и/или люди. Вредоносное ПО специально разрабатывается для атаки, чтобы штатные антивирусы и средства защиты, используемые объектом и достаточно хорошо изученные злоумышленниками, не смогли обнаружить угрозу. Чаще всего это уязвимости нулевого дня и особые алгоритмы связи с исполнителями/заказчиками атаки.

Юрий Черкас, руководитель направления инфраструктурных ИБ-решений Центра информационной безопасности компании «Инфосистемы Джет» cчитает, что практически постоянная полемика вокруг определения термина «таргетированная атака» затрудняет классификацию этого термина. Он отмечает, что целевая атака использует те же механизмы взлома, что и любая другая (спам, фишинг, заражение часто посещаемых сайтов и т.д.). «На мой взгляд, одним из основных признаков таргетированной атаки является ее явная направленность на конкретную организацию. Например, вирус, написанный для конкретного ПО собственной разработки конкретной организации. Но так бывает далеко не всегда. Хакер может использовать имеющиеся у него наборы эксплойтов и другие инструменты для атаки на компанию-жертву. В этом случае определить, относится ли атака к таргетированной, достаточно сложно, так как для проведения атаки использовались уязвимости распространенных ОС и прикладного ПО», говорит Юрий Черкас.

Сложности при квалификации целевых атак - один из факторов, который не позволяет рассчитать даже их приблизительное количество.

КДУ (Комплексные Долговременные Угрозы)

Большинство специалистов сходится во мнении относительно следующих особенностей целевых так[1]:

- Это атаки, направленные в отношении конкретных коммерческих организаций, отраслей производства или государственных ведомств.

- Объектами атаки являются весьма ограниченные какими-либо рамками или целями конкретные информационные системы.

- Эти атаки не носят массовый характер и готовятся достаточно длительный период.

- Вредоносное ПО, если оно используется при реализации атаки, специально разрабатывается для конкретной атаки, чтобы штатные средства защиты, достаточно хорошо изученные злоумышленниками, не смогли обнаружить ее реализацию.

- Для реализации атаки могут использоваться уязвимости нулевого дня.

- Как правило, целевые атаки используются для кражи информации, которую легко монетизировать, либо для нарушения доступности к критически важной информации.

- При осуществлении целевой атаки используются те же механизмы взлома, что и при массовых атаках, в частности фишинг. Отличие составляет подготовка атаки с целью предотвращения возможности ее детектирования средствами защиты. Именно применительно к целевым атакам фишинг становится очень актуальной угрозой, поскольку атака в этом случае осуществляется не на абстрактные, а на конкретные физические лица, что может быть учтено методами социальной инженерии.

- После обнаружения и идентификации целевой атаки, уже по итогам ее осуществления, об угрозе этой атаки становится известно, она переходит в категорию «массовых» - может массово использоваться злоумышленниками. При этом, как идентифицированная, угроза этой атаки уже может детектироваться средствами защиты, одной из задач которых является обеспечение минимальной продолжительности перехода угрозы атаки из категории целевых в массовые.

Фазы целевой атаки

Цели атак

По данным A.T. Kearney:

- Офис правления компании. Часто аппаратура ненадлежащим образом защищена от физического повреждения (например, со стороны персонала по уборке или техническому обслуживанию помещений).

- НИОКР. Обычно это отдел, требующий самого высокого уровня защиты, но зачастую он защищен не лучше, чем другие отделы.

- Центры обработки данных представляют собой надежную среду для размещения частного облака. Проблемой является обеспечение безопасного функционирования многочисленных серверов, а также приложений, работающих на этих серверах.

- Сеть поставщиков. Из-за расширяющегося применения сетевых решений при работе с поставщиками возникают риски, связанные с тем, что относительно небольшие компании-поставщики, как правило, хуже защищены.

- Облачные вычисления.В основе своей использование внешнего облака безопасно. Проблемы связаны с тем, что уровень защиты данных зависит от законодательства и что возможен доступ со стороны спецслужб.

- Производство. Множество старых специализированных систем все чаще объединяется в сети, и их работу трудно отслеживать и контролировать. Атаки злоумышленников в этом случае могут привести к производственным потерям или даже к краху компании.

- Базы данных обеспечивают безопасное хранение важной информации. Главная слабость – то, что в качестве «инструментов» для проникновения в базы данных взломщики могут использовать администраторов.

- Конечная продукция, активируемая с помощью информационных технологий. Растущий уровень использования сетевых решений для обеспечения функционирования конечной продукции облегчает проведение кибератак. Дистанционно контролируя устройства пользователей с целью провоцирования поломок, хакеры имеют возможность незаконно получать через эти устройства конфиденциальную информацию. В связи с этим компании может грозить потеря репутации и получение исков от пользователей, ставших жертвами мошенничества

- Офисные сети. Растущий уровень сетевого взаимодействия, предусматривающего объединение почти всех систем, предоставляет хакеру богатые возможности, если он сумеет проникнуть в сеть

- Продажи. Утечка маркетинговых планов, информации о ценах и клиентах подрывает репутацию компании и лишает ее конкурентных преимуществ.

- Мобильные устройства. Покупая смартфоны, доступные на коммерческом рынке, пользователи часто вводят в их память конфиденциальные данные, которые, как правило, без труда могут быть похищены хакерами. Самые испытанные и надежные концепции обеспечения безопасности могут оказаться бесполезными, если сотрудники компании используют собственные мобильные устройства для решения рабочих задач.

- Интернет-магазины. Для незаконного доступа под видом реально существующих покупателей и совершения мошеннических действий хакеры используют реквизиты кредитных карт и личные данные клиентов.

- Телефонные звонки. Эксплуатируя готовность людей помогать друг другу, злоумышленники могут использовать телефонные звонки как способ легкого получения нужной информации.

Таргетированные атаки в финансовой сфере

В обзоре о несанкционированных переводах денежных средств в 2014 году, опубликованном ЦБ РФ накануне, отмечается, что 23 кредитные организации сообщили об инцидентах, имеющих признаки целевых атак. Эксперты подсчитали, что инциденты были направлены на списание средств на сумму 213,4 млн рублей.

Все инциденты связаны с вешним воздействием на ИТ-инфраструктуру в том числе и с внедрением вредоносного кода, благодаря которому высокотехнологичные преступники намеревались выводить средства. Как создать ПО для технологического моделирования на замену западному совместно с партнёрами. Опыт «СИБУРа» представлен на TAdviser SummIT

Попытки взлома имеют типовые особенности: атака была целевой и учитывала особенности процессов отправки и обработки сообщений в определенной платежной системе; вредоносный код в ряде случаев стандартными средствами антивирусной защиты не выявлялся, несмотря на актуальные антивирусные базы; зафиксированы также факты проникновения хакеров в локальные сети банков, чтобы, в том числе, с помощью попыток внедрения вредоносного кода через электронные сообщения.

Представители банков констатируют: если раньше мошенники предпочитали грабить клиентов, то теперь переключились на более крупную добычу, а именно – на сами финансово-кредитные учреждения.

«Это более сложная процедура, но с точки зрения выгоды хакерам удобнее взламывать банки, где деньги лежат в одном месте. Основной тенденцией становятся так называемые таргетированные атаки. Они готовятся месяцами и в отношении конкретных банков и финансовых организаций. Это реальная угроза, от которой очень сложно защитится даже продвинутым в плане информационной безопасности банкам. Злоумышленники достаточно хорошо изучили банковское ПО, АБС, средства защиты и так далее», - отмечает Юрий Лысенко, начальник управления информационной безопасности банка Хоум Кредит.

С ним соглашается и Станислав Павлунин, вице-президент по безопасности Тинькофф Банка: «Целевые атаки идут бок р бок с социальной инженерией. DDoS-атаки никуда не исчезли, однако работать с ними гораздо проще, чем с вирусами, которые злоумышленники пишут для целенаправленных действий. Стандартные антивирусы не обнаруживают зловредных объектов, которые написаны для объекта атаки. Системы, которые позволяют фиксировать такие целевые атаки на конкретную финансовую организацию и выявлять риски на лету – это другой класс безопасности», - погалает Станислав Павлунин.

В то же время Юрий Лысенко прогнозирует увеличение числа целевых атак на конкретные банки и финансовые организации, системы дистанционного банковского обслуживания и т.д.

Методики целевой атаки

Публично доступная информация о средствах проведения таргетированных атак и расследовании инцидентов (которые имеют признаки целевых атак) позволяют говорить о разнообразии методов. Например, могут использоваться полностью автоматизированные методы, так и телефонные звонки.

Злоумышленники в ходе атаки исследуют различные возможности, чтобы получить доступ к необходимой информации. Может осуществляться прямой физический доступ или атаковаться сотрудники компании, их устройства и учетные записи в интернет-сервисах.

«Существенной проблемой становится безопасность смежных информационных систем – компаний-поставщиков (особенно разработчиков ПО, осуществляющих поддержку своего продукта) и клиентов. Доверенные отношения с ними могут быть использованы для обхода граничных средств защиты. Это значительно расширяет и без того сложный периметр защиты», - говорит Алексей Качалин, заместитель генерального директора компании «Перспективный мониторинг».

Уйти от попыток таргетированных атак жертве вряд ли удастся. Например, злоумышленник хочет получить доступ к внутренним ресурсам интересующей его компании. Для этой цели злоумышленник может инициировать множество целевых атак, на протяжении нескольких месяцев или лет. Все элементы атаки (сетевые атаки, вредоносное ПО) могут быть предварительно проверены на «заметность» для распространенных методов обнаружения. В случае неэффективности такие элементы модифицируются. Аналогично обновлению антивирусных баз могут обновляться и средства вторжения, в том числе и те, что уже функционируют в захваченной системе.

Дополнительная сложность – продолжительность и интенсивность таргетированной атаки. Подготовка может занимать месяцы, а активная фаза – минуты. «Существует вероятность, что рано или поздно атака удастся. В конце концов проблема 0-day уязвимостей актуальна всегда. Если у вас есть информация, которая стоит 100 млн, то будьте готовы к тому, что найдется кто-то готовый потратить 50 млн на то чтобы ее украсть. Поэтому единственное что можно сделать – это быть готовым к компрометации и иметь инструменты для быстрого обнаружения атаки, ее пресечения и минимизации ущерба», - считает Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского».

Установление организаторов

Большинство из таргетированных атак обнаруживается постфактум. Самой большой проблемой остается атрибуция – установление организаторов и исполнителей таких атак.

Установление виновника – это чрезвычайно сложная задача, уверены эксперты. В этом процессе необходимо собрать максимальное число факторов, которые бы указывали на причастность хакерской группы определенной национальности или организации к совершению преступления. Для этого необходимо взаимодействие между компаниями, работающими в сфере информационной безопасности, жертвами, правоохранительными органами разных стран и т.д. Но и в этом случае устанавливаются только единицы виновников, чаще всего из-за грубых ошибок атакующих.

«Для определения источника атаки необходимо учитывать множество факторов. Прежде всего, это анализ кода – в нем могут содержаться слова, косвенно указывающие на языковую или национальную принадлежность авторов. Например, русские слова, написанные латиницей, или ошибки, которые обычно свойственны именно русским авторам и т.д. Однако киберпреступники могут намеренно оставлять такие ложные следы, запутывая тем самым следствие», - говорил Александр Гостев.

Более 100 группировок целенаправленно атакуют коммерческие и госорганизации

Эксперты из глобального центра исследований и анализа угроз «Лаборатории Касперского» сообщили летом 2016 года, что в мире активно более 100 групп, организующих кампании кибершпионажа и атаки класса АРТ, и под их прицел попадают коммерческие и государственные организации в 85 странах мира.

По мнению представителей компании, столь динамичное развитие этой угрозы говорит о том, что целевые атаки перестали быть уделом избранных: злоумышленники оптимизируют свои техники и инструменты, и это удешевляет и упрощает организацию вредоносной кампании, что, в свою очередь, способствует появлению новых игроков.

Основная цель атаки класса АРТ — кража конфиденциальной информации, которую впоследствии можно использовать для получения геополитического преимущества или продажи заинтересованным лицам. По наблюдениям «Лаборатории Касперского», наибольшему риску стать жертвой целевой атаки подвергаются правительственные и дипломатические организации, финансовые компании, предприятия, работающие в энергетической и космической отраслях, учреждения в сфере здравоохранения и образования, телекоммуникационные и ИТ-компании, поставщики для вооруженных сил, а также общественные и политические активисты.

«Мы изучаем сложные целевые атаки более шести лет и с уверенностью можем сказать, что в последнее время они все чаще применяются не только для шпионажа, но и для кражи денег. Целевые атаки затрагивают самые разные организации, их жертвой могут стать отнюдь не только государственные учреждения. Не меньший интерес для злоумышленников представляют крупные компании, обладающие ценной интеллектуальной собственностью или имеющие доступ к большим финансовым активам, — рассказал Юрий Наместников, руководитель российского исследовательского центра «Лаборатории Касперского». — В такой ситуации раннее выявление целевой атаки критически важно для любой организации, желающей сохранить свои конфиденциальные данные. Однако с помощью традиционных защитных решений сделать это очень сложно, поскольку злоумышленники часто используют нетривиальные методы и тщательно скрывают свою активность. Так что компаниям могут помочь либо аналитические сервисы, либо специальные решения для выявления целевых атак».

Методы защиты и предотвращения атак

Основными средствами защиты от целевых атак сегодня являются средства детектирования всевозможных аномалий (кода, команд, поведения и т.д.). При этом:

- Детектирование аномалий в рамках отдельно взятого компьютера, либо корпоративной ИС в целом, осуществляется с целью обнаружения реализуемых, а также частично, либо полностью реализованных атак.

- Обеспечивается возможность нейтрализации известных атак на ранних стадиях их осуществления – решается задача защиты информации, что обеспечивается возможностью однозначной идентификации выявленной аномалии как события реализации атаки, как следствие, осуществления автоматической реакции на зафиксированное аномальное событие.

- В отношении неизвестных угроз атак, к которым относятся угрозы целевых атак, детектирование аномалий неизбежно связано с ошибками первого (при поверхностном анализе событий) и второго (при глубоком анализе) рода. В данном случае, особенно при глубоком анализе, а иначе какого-либо смысла детектирование аномалий не имеет, технологически невозможна однозначная идентификация выявленной аномалии как события реализации атаки, в результате чего невозможна и автоматическая реакция на зарегистрированное событие, которое лишь с некоторой вероятностью может являться атакой. Задача детектирования аномалий в данном случае сводится не к защите информации, а к проведению соответствующего дальнейшего исследования по зарегистрированному факту реализации атаки, с целью максимально оперативной однозначной идентификации атаки.

- После однозначной идентификации аномалии, как атаки (атака становится известной, а ее угроза уже не угроза целевой, а угроза массовой атаки), в отношении этой атаки детектором аномалий уже реализуется защита информации.

Практически все вендоры имеют в своей линейке продукт, который позиционируется как средство защиты от таргетированных атак. К их числу можно отнести FireEye, CheckPoint, McAfee и т.д. Эффективность защиты от таргетированных атак не может всецело определяться только применяемыми техническими средствами.

«Если говорить о технических средствах, то их эффективность будет рассматриваться сквозь призму поставленных компанией целей и задач, что лучше оценивать в рамках проведения пилотных проектов в конкретной среде. Подобно любым решениям продукты по защите от таргетированных атак имеют как свои сильные стороны, так и слабые», - считает Алина Сагидуллина, консультант по информационной безопасности компании «ЛАНИТ-Интеграция».

Возможность оперативно реагировать на таргетированные атаки имеют центры мониторинга информационной безопасности. Такие центры могут комплексно анализировать состояние атакуемой системы через системы защиты информации; с помощью экспертов, сконцентрированных на анализе информационной безопасности в наблюдаемой системе; при мониторинге фактов компрометации и утечки информации; совокупном анализе крупных информационных систем. «Это позволяет увидеть схожие признаки аномалий в различных сегментах информационной системы», - рассказывает Алексей Качалин.

Технологии защиты от таргетированных атак были и раньше, но сейчас они выходят на новый уровень. В первую очередь речь идет о различных инструментах для выявления аномалий – как на локальных компьютерах, так и на уровне сетевой активности. Задачей таких систем является поиск всего необычного, что происходит, а не поиск вредоносного года. Это объясняется тем, что во многих случаях атакующие могут вообще не использовать вредоносные программы.

«К этим системам добавляется активно развивающийся класс SIEM – «Security information and event management», позволяющий агрегировать вместе поступающие системные события от разных систем защиты (антивирусов, файрволов, эмуляторов, роутеров и т.д.) и видеть в реальном времени все происходящие изменения», - говорит Александр Гостев.

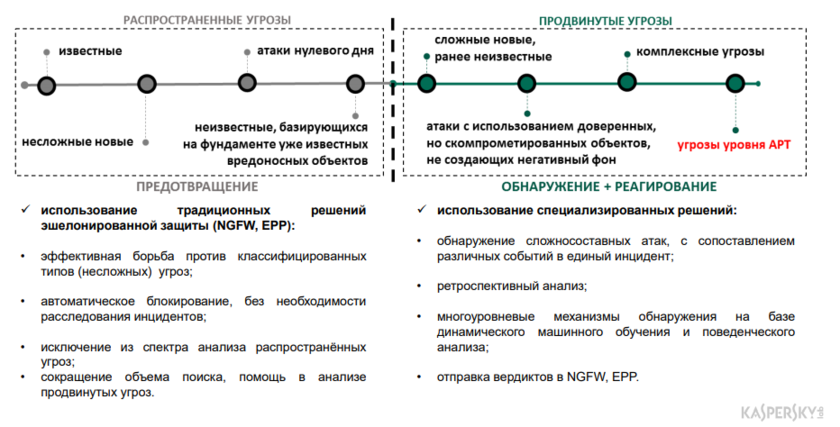

Почему недостаточно традиционных систем защиты

Из-за специфики целенаправленных атак и подготовки к ним, таких как:

- детальное изучение используемых средств защиты с целью их обхода;

- написание уникального ПО и закрепление его в инфраструктуре цели;

- использование в атаках доверенных, но скомпрометированных объектов, не создающих негативный фон;

- применение мультивекторного подхода к проникновению;

- скрытность и пр.

Из-за присущих традиционным средствам защиты технологических ограничений:

- обнаружение направлено только на распространённые (несложные) угрозы, уже известные уязвимости и методы;

- нет встроенного сопоставления и корреляции детектов в единую цепочку событий;

- нет технологий выявления отклонений в нормальных активностях и анализа работы легитимного ПО.

Необходим комплексный подход

Deception-ловушки

Новые средства появились и продолжают появляться. Однако их эффективность напрямую зависит от качества их настройки. По словам Юрия Черкаса, основными технологическими направлениями средств защиты являются:

- песочницы, которые имитируют рабочие станции организации. В песочницах файлы, получаемые из интернета, запускаются и анализируются. Если запускаемый файл влечет за собой деструктивное воздействие, то такой файл определяется как зараженный;

- анализ аномальной сетевой активности (например, на базе NetFlow), который осуществляется путем сравнения текущей сетевой активности с построенной эталонной моделью сетевого поведения. Например, компьютер или сервер, который всегда коммуницирует с некоторым набором определенных сетевых ресурсов по определенным протоколам, вдруг неожиданно начинает пробовать обращаться напрямую к базам данным;

- поведенческий анализ рабочих станций, также основанный на сравнении активности рабочих станций с эталонной моделью. Разница в том, что этот анализ осуществляется не на уровне сети, а на уровне самой рабочей станции с помощью агентов. Не так давно появилась интересная технология, которая отслеживает процессы Windows. В случае отклонения от эталонной модели процесс Windows блокируется, тем самым не давая эксплойту выполнить деструктивное воздействие.

«Нюанс в том, что все эти технологии предполагают анализ поведения. В этом случае ошибки 1-го (false positives) и 2-го рода (false negatives) неизбежны, поэтому эффективность сильно зависит от квалификации сотрудников, настраивающих и эксплуатирующих эти решения», - отмечает Юрий Черкас.

Deception - сеть замаскированных сетевых ловушек и приманок, которые разбросаны по всей ИТ-инфраструктуре

Что обеспечит Deception

- Обнаружение в режиме реального времени целенаправленных атак и атак нулевого дня

- Защиту реальных ИТ-активов за счет переключения активности атакующих на «ловушки»

- Защиту ценных данных от «шифровальщиков»

- Сбор форензики о действиях злоумышленников

- Отсутствие ложных срабатываний

- Не использует агентов и не оказывает влияния на работу пользователей и ИТ-сервисов

Результаты

- Профиль злоумышленника

- Детализированные методы и инструменты, используемые во время атаки

- Углубленный анализ (какие цели преследуют хакеры, какую информацию они ищут)

- История и хронология взлома

- Источники происхождения злоумышленников на основе их IP-адресов и данных DNS

Ущерб от атак – большая загадка даже для жертв

Подсчитать реальный ущерб от таргетированных атак не представляется реальным: по данным ESET, 66% инцидентов системы безопасности остаются незамеченными многие месяцы. Именно под это и «заточено» сложное вредоносное ПО для целевых атак: кража данных происходит незаметно, в «фоновом» режиме.

Большое количество атак остается незамеченными. При обнаружении многие компании стараются скрыть факт инцидента и не предавать его огласке. В «Лаборатории Касперского» считают, что каждую неделю в мире становится известно как минимум об одной громкой целевой атаке. В реальности таких громких атак в неделю может происходить более ста.

В исследовании FireEye за 2013 год зафиксировано из 39,5 тыс. уникальных инцидентов, которые были обнаружены их устройствами, 4,1 тыс. атаки были ассоциированы с APT. При этом Россия не вошла в TOP-10 стран, на которые нацелено большинство APT. Это, скорее всего, может объясняться используемыми источниками данных.

Количество таргетированных атак в мире по итогам какого-либо года достаточно сложно оценить. Александр Гостев, отмечает, что в год в мире могут совершаться десятки тысяч инцидентов с целевыми атаками. «Россия находится в общемировом тренде и крупные российские компании и государственные структуры, по моим оценкам, минимум раз в месяц подвергаются попыткам целенаправленного заражения», - отмечает он.

Хроника

2024

АРТ-группировка Cloud Atlas атакует госсектор России и Белоруссии

В отдел реагирования на угрозы ИБ экспертного центра безопасности Positive Technologies обратилась за помощью российская государственная организация, обнаружившая фишинговую рассылку. Расследование показало, что этот инцидент является частью кампании против госучреждений России и Белоруссии, за которой специалисты департамента исследования угроз PT ESC наблюдают с октября 2024 года. За кибератаками стоит APT-группировка с десятилетним стажем Cloud Atlas. Об этом Positive Technologies сообщили 12 декабря 2024 года.

Атака, к расследованию которой привлекли команду PT ESC IR, была обнаружена на раннем этапе, когда злоумышленники проводили разведку. Благодаря своевременному реагированию сотрудников организации и специалистов PT ESC им не удалось закрепиться в ИТ-инфраструктуре и нанести значительный ущерб. Группировка Cloud Atlas действует с 2014 года. Эксперты Positive Technologies ранее сообщали о ее атаках на правительство разных стран. Однако данная фишинговая волна нацелена в основном на госорганы России и Белоруссии.

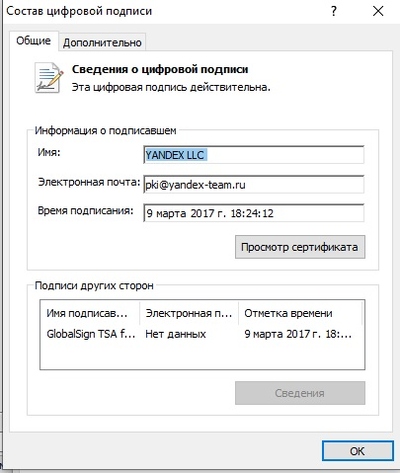

Раньше в качестве приманок группировка использовала файлы Microsoft Word с текстами на темы геополитики, а в новых атаках документы содержали официальные запросы на предоставление информации. Последние на момент проведения кампании не отслеживались средствами антивирусной защиты. В потоки таблиц этих файлов была вшита ссылка на вредоносный шаблон, который посредством эксплуатации уязвимости в редакторе формул Microsoft Equation запускал скрипты, выполнявшие команды C2-сервера. В результате на устройства жертв доставлялись инструменты для дальнейшего развития атаки, в частности бэкдор PowerShower, который группировка уже использовала ранее в целях шпионажа и кражи данных.

| | За десять лет арсенал Cloud Atlas не претерпел значительных изменений: группировка так же применяет облачные сервисы в качестве командно-контрольного сервера. Например, в данной кампании модули ВПО хранились на Яндекс Диске. Однако недавние атаки носят экспериментальный характер: их главное отличие от более ранних в том, что киберпреступники вместо стандартного С2 использовали документ, созданный в Google Sheets, онлайн-приложении для работы с электронными таблицами, — отметил Александр Григорян, заместитель руководителя департамента комплексного реагирования на киберугрозы экспертного центра безопасности Positive Technologies. — В целом мы видим, что Cloud Atlas совершенствует свои тактики, техники и инструментарий, а также развивает собственное ВПО, повышая его эффективность в условиях усиления защиты ИТ-инфраструктур. | |

Группировка TaxOff использует сложный бэкдор в атаках на российский госсектор

Специалисты департамента исследования угроз экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили APT-группировку, которая атакует организации российского государственного сектора. В зафиксированной серии инцидентов для проникновения в ИТ-инфраструктуру злоумышленники использовали фишинговые электронные письма на темы финансов и права — в связи с этим эксперты назвали группировку TaxOff. Киберпреступники применяли в атаках высокотехнологичный бэкдор, который способен оставаться незаметным даже при одновременном выполнении множества задач. Об этом Positive Technologies сообщили 28 ноября 2024 года.

Группировка преследовала две основные цели — шпионаж и закрепление в инфраструктуре для развития дальнейших атак. Эксперты обнаружили несколько фишинговых писем, которые использовались как начальные векторы проникновения. В одном из них была ссылка на облачное хранилище с вредоносным содержимым, в другом — поддельный установщик специального ПО для госслужащих, предназначенного для заполнения различных справок.

Взаимодействие с письмами вело к заражению сложным бэкдором — эксперты назвали его Trinper. Вредонос написан на языке C++ и имеет многопоточную архитектуру, что позволяло ему параллельно выполнять разные действия: собирать и выгружать данные, мониторить файловую систему на появление чувствительных данных, поддерживать связь с командно-контрольным сервером. В бэкдоре реализована конфигурация, которая обеспечивают гибкую настройку Trinper. Кроме того, бэкдор кэширует часто используемые данные и за счет этого быстрее выполняет операции, повышая свою производительность.

| | Благодаря многопоточности и другим архитектурным особенностям Trinper дает злоумышленникам возможность получать устойчивый доступ к скомпрометированным системам и одновременно выполнять многочисленные вредоносные действия. При этом бэкдор не оказывает значительного влияния на производительность инфраструктуры, поэтому может долгое время оставаться незамеченным, — сказал Владислав Лунин, старший специалист группы исследования сложных угроз, экспертного центра безопасности Positive Technologies. — Сочетание высокотехнологичного вредоноса с приманками на волнующие темы делает атаки TaxOff особенно опасными и трудными для обнаружения. Это подчеркивает необходимость регулярного повышения осведомленности сотрудников организаций об актуальных киберугрозах и построения многоуровневой защиты от сложных инцидентов. | |

Чтобы не стать жертвами подобных атак, эксперты советуют пользователям соблюдать стандартные правила кибергигиены: внимательно читать электронные письма от любых отправителей, не открывать подозрительные вложения и не переходить по сомнительным ссылкам, даже если темы сообщений крайне актуальны. Компаниям специалисты рекомендуют тщательно проверять сетевой трафик, чтобы своевременно обнаруживать скрытые киберугрозы.

APT-группировка PhaseShifters атакует российские компании с помощью стеганографии

Специалисты департамента исследования угроз экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили сценарии атак, направленные на российские госучреждения, промышленные компании и исследовательские центры. Об этом компания сообщила 1 ноября 2024 года. Жертвами стали десятки организаций. Злоумышленники использовали набирающую популярность технику стеганографии, которая позволяет скрывать вредоносное ПО в пересылаемых изображениях и текстовых файлах. Эксперты отмечают, что киберпреступники практически в точности повторяют сценарии атак группировки TA558 — о ней Positive Technologies сообщала в апреле 2024 года.

По версии специалистов PT ESC, обнаруженные факты атак совершила уже известная группировка, занимающаяся шпионажем, внимание которой направлено на различные отрасли стран Восточной Европы, в том числе на государственные учреждения, сферу экономики и промышленности. Эксперты Positive Technologies атрибутировали атаки как совершенные группировкой PhaseShifters (также она известна под именем Sticky Werewolf). В своих атаках группировка использует фишинг: злоумышленники отправляют письма якобы от официальных лиц с просьбой ознакомиться с документом и подписать его. В результате на устройства попадает вредоносное ПО, такое как Rhadamanthys, DarkTrack RAT, Meta Stealer и др.

Кибератаки начинались с рассылки фишинговых писем с вложениями в виде защищенных паролями архивов, которые содержали вредоносные файлы. В ходе исследования были изучены десятки документов, среди которых встречались, например, резюме или дополнительные соглашения на подпись. Когда жертвы открывали файлы, на их устройства загружались скрипты, скачивающие изображения — в них с помощью стеганографии была скрыта полезная нагрузка. Эксперты предполагают, что эту технику PhaseShifters могла заимствовать у группировки TA558, которая на ноябрь 2024 года атакует организации по всему миру. Дальнейший анализ цепочек атак привел исследователей к еще более интересному выводу. Эту же технику и тот же криптер использует UAC-0050 (UAC-0096) — группировка, по данным ряда исследователей, с 2020 года атакующая организации на территории России, Украины, Польши, Белоруссии, Молдовы, стран Прибалтики.

| | Мы наблюдаем высокую активность группировки PhaseShifters с весны 2023 года (другие российские исследователи позже назвали ее Sticky Werewolf) и уже тогда заметили интересные детали. Атаки группировки по техникам идентичны цепочкам атак другой группировки — UAC-0050. Более того, атаки этих группировок проходят с небольшим временным промежутком, то есть злоумышленники одинаково атакуют с разницей в несколько недель, — сказал Денис Кувшинов, руководитель TI-департамента экспертного центра безопасности Positive Technologies. — Мы склоняемся к тому, что UAC-0050 и PhaseShifters — это одна и та же группировка, но подтвердить это можно будет только после более длительного наблюдения. | |

Специалисты экспертного центра безопасности Positive Technologies рекомендуют пользователям внимательнее подходить к письмам с вложениями, даже если они отправлены от имени известных компаний или государственных организаций. Компаниям же следует пристальнее мониторить сетевой трафик, а также проверять подозрительную активность, связанную с легитимными сервисами, особенно с использованием командных оболочек PowerShell, CMD и сред выполнения сценариев, например WScript.

Киберпреступники атакуют госсектор, телекоммуникации и ВПК стран Юго‑Восточной Азии

Компания Positive Technologies 25 июля 2024 года опубликовала исследование деятельности APT-группировок, атакующих организации в странах Юго-Восточной Азии. Больше всего атак в регионе пришлось на Филиппины и Вьетнам. В тройку самых атакуемых отраслей региона вошли государственные учреждения, телекоммуникационные компании и военно-промышленный комплекс.

Согласно исследованию, в топ-5 стран региона по числу атакующих APT-группировок входят Филиппины (85%), Вьетнам (85%), Таиланд (70%), Малайзия (70%) и Индонезия (60%).

| | Юго-Восточная Азия является важной территорией как с точки зрения мировой экономики, так и с точки зрения геополитики. Мы проанализировали деятельность 20 APT-группировок, атаковавших Юго-Восточную Азию за период с января 2020 года по апрель 2024 года. Все они нацелены на государственные организации региона. Под ударом также телекоммуникационные компании, их атакуют 60% APT-группировок соответственно, а каждая вторая группировка предпринимает действия, направленные на организации военно-промышленного комплекса. Кроме того, более трети киберпреступных группировок атакуют предприятия из сфер науки и образования (45%), промышленности (40%) и финансов (35%), — рассказала Яна Авезова, старший аналитик исследовательской группы Positive Technologies. | |

Телекоммуникации также находятся под пристальным вниманием злоумышленников, в том числе благодаря распространению в регионе технологии 5G. Поскольку темпы внедрения технологий в Юго-Восточной Азии опережают развитие кибербезопасности, быстрое развертывание телекоммуникаций 5G может увеличивать рост числа кибератак на эту отрасль.

Как выяснили аналитики Positive Technologies, три четверти исследованных APT-группировок начинают кибератаки с фишинговых рассылок, а половина из них эксплуатируют уязвимости в общедоступных системах, например в серверах Microsoft Exchange. Фишинговые кампании, согласно исследованию, нередко привязаны по времени к значимым для региона событиям, включая саммиты АСЕАН. Ряд APT-группировок (30%) используют в качестве первоначального этапа атаку типа watering hole, размещая на веб-сайтах скрипты, которые незаметно загружают на компьютеры посетителей вредоносные программы.

Проникнув в сеть, злоумышленники начинают исследовать среду, в которой они оказались. По данным экспертов Positive Technologies, большинство (80%) APT-группировок стремятся идентифицировать пользователей скомпрометированных узлов. Эту информацию можно использовать для повышения привилегий или продвижения в инфраструктуре. Из исследованных APT-группировок 70% собирают данные о конфигурации сети, а также просматривают файлы и каталоги в поисках полезной информации. Еще 60% APT-группировок изучают запущенные на узле процессы, что помогает им составить представление об установленных средствах защиты.

В арсенале изученных экспертами APT-группировок есть множество инструментов, в том числе уникальное ПО собственной разработки. В то же время все они используют в атаках легитимные инструменты, которые уже есть в скомпрометированной системе. Это позволяет им маскировать свои действия под действия ИТ-персонала и избегать обнаружения. Так, 70% APT-группировок применяют Cobalt Strike — коммерческое ПО, которое создавалось как инструмент для тестирования на проникновение, но обширные функциональные возможности которого сегодня активно эксплуатируются злоумышленниками. Например, подгруппа Earth Longzhi группировки APT41 в атаках на организации Филиппин, Таиланда, Малайзии и Индонезии использовала специальные версии загрузчиков Cobalt Strike со сложными механизмами защиты от обнаружения. Вкупе с другими техниками это позволило злоумышленникам оставаться незамеченными в инфраструктуре жертв с сентября 2021 года по июнь 2022-го.

Для борьбы со сложными целевыми атаками и построения эффективной системы защиты эксперты Positive Technologies рекомендуют организациям обратить внимание на основы подхода результативной кибербезопасности, которые включают:

инвентаризацию IT-активов;

- мониторинг и реагирование на инциденты;

- повышение киберграмотности сотрудников;

- оценку защищенности.

APT-группировка HellHounds атакует российские организации третий год подряд

Эксперты компании Positive Technologies 23 мая 2024 года опубликовали результаты своего очередного исследования деятельности APT-группировки HellHounds, которая активно атакует российские организации в критических сферах. Количество пострадавших по состоянию на май насчитывало десятки организаций в таких отраслях, как ИТ, транспорт, энергетика и др. Пострадали также госучреждения и аэрокосмические компании.

Специалисты Positive Technologies обнаружили HellHounds в ноябре 2023 года: уже тогда она активно атаковала инфраструктуру российских компаний с использованием бэкдора под Linux Decoy Dog. Недавнее исследование компании показало, что у него есть и Windows-версия. Первые атаки с использованием Decoy Dog под Windows были отмечены 1-2 января 2024 года.

Decoy Dog является деривативом опенсорсного проекта Pupy RAT. Судя по образцам, перехваченным исследователями, разработка Decoy Dog началась не позднее конца 2019 года, а самый свежий сэмпл датирован январем 2024 года.

В свою очередь, SSL-сертификаты, которые в бэкдоре используются для шифрования соединений с командным сервером (удаленными узлами), датированы 2021-2023 годами. Из этого может следовать, что кампания против российских предприятий была развернута в 2021 году.

Что касается методов проникновения, то, как пишут исследователи, минимум в двух случаях злоумышленники использовали инфраструктуру подрядчиков, чтобы попасть в сети целевых организаций. При этом происходила компрометация учетных данных для входа по протоколу SSH.

Также известны случаи, когда злоумышленники маскировали сэмплы Decoy Dog под ISO-образы сервиса iMind для проведения онлайн-встреч, видеоконференций и вебинаров.

В целом исследование Positive Technologies позволило подтвердить 48 успешных атак. Злоумышленники активно атакуют российские ИТ-компании — в первую очередь, подрядчиков критически важных организаций. Предположительно, атакующие нацелены на эти компании для проведения атак типа trusted relationship, считают исследователи.

| | «Успех подобных атак свидетельствует о слабой или отсутствующей защите пострадавших компаний от атак по цепочкам поставок (trusted relationship — их частный случай), — считает Анастасия Мельникова, директор по информационной безопасности компании SEQ. — А это, в свою очередь, признак неравномерного отношения к информбезопасности критической инфраструктуры в целом. Любая система надежна ровно настолько, насколько надежно ее слабейшее звено. Справедливости ради, 48 успешных атак за три года целенаправленной активности — не так много, но — намного больше, чем должно быть». | |

Атакующим удается длительное время сохранить присутствие в критически важных российских организациях.

| | «Несмотря на то что практически весь инструментарий Hellhounds основывается на open-source-проектах, атакующим удается достаточно качественно его модифицировать, что способствует обходу средств защиты и долгому скрытому присутствию в скомпрометированных организациях», — отметили исследователи.[2] | |

За российскими компаниями ведется шпионаж

Группировка киберзлоумышленников Sapphire Werewolf переписала стилер с открытым исходным кодом для шпионажа за российскими компаниями. С начала весны 2024 года группировка атаковала российские компании уже более 300 раз. Об этом 28 мая 2024 года сообщила пресс-служба депутата ГосДумы РФ Антона Немкина.

В ходе мониторинга киберинцидентов стало известно, что группировка злоумышленников Sapphire Werewolf рассылала сотрудникам российских компаний фишинговые письма, содержащие ссылки, созданные сервисом-сокращателем «T.L.Y». Пользователи считали, что скачивают официальный документ, однако вместо этого загружался вредоносный вирус. При попытке его открытия в системе ПК устанавливалось вредоносное программное обеспечение, цель которого – кража данных (стилер Amethyst), рассказали в пресс-службе BI.ZONE.

При этом, чтобы не вызвать дополнительных подозрений одновременно с загрузкой вирусного ПО, на ПК действительно открывался отвлекающий документ – постановление о возбуждении исполнительного производства, листовка ЦИК или указ президента Российской Федерации. А Amethyst при этом собирал со скомпрометированного устройства важную информацию. Например, базы данных паролей, файлы-куки, историю браузера, сохранённые страницы, текстовые и другие документы, отметили в BI.ZONE.

Стилер – это вирусное программное обеспечение, которое используется злоумышленником для хищения персональных сведений пользователя, включая логины и пароли, пояснил Антон Немкин.

| | Опасность стилеров в том, что, будучи закодированными, они совершенно спокойно могут обходить антивирусную защиту. Именно за счет этого качества данный тип атак распространяется особенно быстро. Думаю, что стилеры – одна из ключевых угроз информационной безопасности как для рядовых пользователей, так и для организаций. При этом вариантов стилеров много. Например, стилер может мимикрировать под приложение или расширение для браузера, или под zip-архив. Фактически под любой загружаемый файл, – рассказал депутат. | |

По словам Немкина, распространение стилеров, как правило, происходит за счет фишинговых инструментов.

В 2023 году группировка злоумышленников Rare Wolf совершила как минимум 90 атак с похожим сценарием, напомнил Немкин.

По его словам, несмотря на опасность стилеров, существующие на рынке решения позволяют их распознать и заблокировать.

| | Помимо этого, важен постоянный мониторинг систем на предмет вредоносного ПО, а также создание автономных резервных копий. Наконец, основная превентивная мера недопущения подобных атак – развитие цифровых компетенций персонала. Уже не раз отмечалось, что фишинг является одной из ключевых возможностей получения несанкционированного доступа к данным систем. И вина этому – некомпетентность сотрудников, которые не просто открывают подозрительные письма, но и переходят по ссылкам из них, – пояснил депутат. | |

Прогосударственная группировка Shedding Zmiy атаковала десятки российских организаций

Эксперты центра исследования киберугроз ГК «Солар» выявили деятельность прогосударственной высокопрофессиональной группы Shedding Zmiy, которая шпионит за российскими организациями минимум с 2022 года. На счету хакеров несколько десятков кибератак на госсектор, промышленность, телеком и другие отрасли. Скомпрометированные данные они использовали в последующих атаках, а также выкладывали их публично. Об этом «Солар» сообщил 24 мая 2024 года.

С 2022 года по май 2024 года специалисты ГК «Солар» расследовали уже семь инцидентов, связанных с Shedding Zmiy. Поначалу казалось, что за атаками стоит группировка Cobalt (exCobalt), так как уже в первом расследованном инциденте фигурировал ее «фирменный» бэкдор CobInt. Однако дальнейшие расследования выявили разницу в мотивах. По сравнению с Cobalt, нацеленной на финансовую выгоду, группа, названная впоследствии Shedding Zmiy, интересовалась не деньгами – она охотилась за данными.

Хотя в каждой атаке Shedding Zmiy старалась действовать иначе, чем в предыдущей, эксперты ГК «Солар» быстро стали замечать следы использования одних и тех же вредоносных техник, инструментов, сетевой инфраструктуры и названий компонентов. По этим признакам семь на первый взгляд разных инцидентов в конце концов были объединены в один кластер под именем Shedding Zmiy. По итогам работ специалисты ГК «Солар» помогли пострадавшим организациям избавиться от следов присутствия группировки и дали рекомендации по совершенствованию киберзащиты ИТ-периметров.

Проведенные расследования показали, что группировка представляет серьезную угрозу для российской инфраструктуры. Она применяет как публично доступное ВПО, так и уникальное, разработанное специально под конкретные цели (включая загрузчики, бэкдоры и веб-шеллы). Для загрузки вредоносов на системы жертвы иногда использует скомпрометированные легитимные серверы. Также хакеры эксплуатируют специфичную не закрытую вендором уязвимость в ASP.NET: такие атаки сложно выявлять и реагировать на них.

Всего эксперты ГК «Солар» обнаружили следы использования 35 различных инструментов для разведки, доставки вредоносного ПО, скрытного горизонтального продвижения внутри сети и похищения данных. Для проникновения в сеть, повышения привилегий и закрепления, атакующие использовали 20 известных уязвимостей в распространенном корпоративном ПО.

При этом Shedding Zmiy умеет запутывать следы. Группировка владеет обширной сетью командных серверов на территории России, арендует ресурсы у различных хостинг-провайдеров и на облачных платформах. Это помогает хакерам обходить блокировки атак по территориальному признаку (по GeoIP).

Shedding Zmiy также активно прибегает к высокопрофессиональной социальной инженерии. Так для одной из атак хакеры создали фейковый Telegram-профиль, выдавая себя за специалиста ИБ-службы, и «выпросили» у сотрудника компании пароль от учётной записи. Используя скомпрометированную учётку, злоумышленники успели побывать еще на нескольких хостах, где разместили ВПО.

Помимо этого, группа была замечена в эксплуатации доверительных отношений между организациями (атаки типа Trusted Relationship). В одном из кейсов, заразив сеть телеком-провайдера, хакеры попытались атаковать ещё три организации, разослав из взломанной сети несколько десятков писем с вредоносными вложениями.

| | В процессе расследований мы нашли как знакомые по деятельности группы Cobalt вредоносные инструменты, так и не встречавшиеся ранее уникальные образцы ВПО. В частности, бэкдор Bulldog и загрузчик XDHijack. Кроме того, группировка разработала целый фреймворк для эксплуатации уязвимости десериализации VIEWSTATE. Всё это говорит о высоком профессионализме злоумышленников и немалых ресурсах, которые они инвестируют в разработку своего арсенала, —пояснил эксперт группы анализа ВПО центра исследования ГК «Солар» Антон Каргин. | |

Азиатская группировка Obstinate Mogwai использует уязвимость десятилетней давности в целевых атаках на российские компании

Эксперты центра исследования киберугроз ГК «Солар» заблокировали шпионскую активность азиатской группировки Obstinate Mogwai в инфраструктуре телеком-оператора. Об этом ГК «Солар» сообщила 17 мая 2024 года. В атаке хакеры использовали старую, но не полностью устраненную вендором уязвимость десериализации в параметре ViewState (управляет состоянием веб-страниц среды ASP.NET, разработанной Microsoft). Она позволяет выполнять любые действия в атакованной системе – на сервере электронной почты Microsoft Exchange или веб-странице на базе ASP.NET. При этом сам факт ее эксплуатации крайне непросто обнаружить, а методика реагирования до сих пор не была подробно описана в профильных сообществах.

В конце 2023 – начале 2024 года эксперты «Солар» проводили расследование APT-атаки группировки Obstinate Mogwai на российскую телеком-компанию, среди клиентов которой – органы госвласти. В ходе работ специалисты обнаружили признаки успешной эксплуатации уязвимости параметра ViewState, которая известна еще с 2014 года. Она позволяет злоумышленникам исполнять произвольный код в системе и впоследствии красть, подменять или портить данные.

Расследование началось после того, как средства защиты зафиксировали в инфраструктуре телеком-компании подозрительную активность. К тому моменту злоумышленники уже создавали «плацдарм» для похищения конфиденциальных данных из самой компании и у ее клиентов. Несколько раз эксперты «Солар» находили вредоносные инструменты группировки в атакованной сети и удаляли их. Но через некоторое время Obstinate Mogwai возвращались, пока все пути для них не были окончательно закрыты. За настойчивость команда «Солар» назвала группировку Obstinate Mogwai («упрямый демон»).

Для проникновения в сеть хакеры использовали уязвимость десериализации ненадежных данных в параметре ViewState среды ASP.NET. Сериализация в программировании – это процесс преобразования состояния объекта в форму, пригодную для сохранения или передачи, а десериализация – это процесс обратного преобразования данных в объект. Это необходимо для оптимизации приложений (например, при их взаимодействии друг с другом). Однако эти процессы часто содержат уязвимости, позволяющие злоумышленникам модифицировать данные и при десериализации исполнять произвольный код.

Уязвимость была частично закрыта в 2014 году. Тогда компания Microsoft, разработчик платформы ASP.NET, добавила в ее фреймворк механизм MAC-валидации данных при десериализации. Но оказалось, что злоумышленники могут обойти этот механизм, если знают ключи валидации ViewState. Для их получения нужно либо взломать IIS-сервер с ключами, либо добраться до него, взломав другие части сети организации. Возможно, осознавая сложность эксплуатации уязвимости, производитель оставил ее в статусе Won’t Fix (не будет исправлена). Однако практика показала, что такие целевые атаки вполне реальны – на сегодня в мире известно не менее 8 подобных кейсов.

В данном расследовании следы использования уязвимости десериализации ViewState обнаружились, когда злоумышленники стали отправлять на атакованную систему сериализованные инструкции для задания определенных настроек (гаджеты). В записях журналов Windows эксперты обнаружили, что после десериализации эти инструкции исполняются. В соответствии с логикой ASP.NET для успешной работы подобных гаджетов требуются ключи валидации. Эти обстоятельства и указали на возможный вектор атаки.

Кроме того, в определенный момент гаджет который позволял атакующим удаленно выполнять код с помощью десериализации, перестал работать правильно. Благодаря этому событию специалисты «Солар» сумели извлечь вредоносную нагрузку из сериализованных данных, понять, как Obstinate Mogwai выполняли команды на сервере заказчика, и окончательно пресечь эту активность.

| | У этой уязвимости любопытный статус: c одной стороны она старая и формально не является критической, что создаёт впечатление её относительной безопасности. С другой – она даёт злоумышленникам немало возможностей для развития атаки. Исчерпывающих инструкций по обнаружению и пресечению атак через ViewState в открытом доступе мы не нашли, поэтому с помощью нашего исследования хотим закрыть этот пробел, — сказал Антон Каргин, эксперт группы анализа ВПО центра исследования ГК «Солар». | |

Киберпреступники нацелены на телекоммуникации и военно-промышленный комплекс на Ближнем Востоке

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC) провели всестороннее исследование деятельности APT-группировок, нацеленных на организации Ближнего Востока. Эксперты отметили, что 88% исследованных группировок атакуют Саудовскую Аравию, а в топ-5 атакуемых отраслей входят госучреждения, промышленность, телекоммуникации, военно-промышленный и топливно-энергетический комплексы. Для получения первоначального доступа в инфраструктуру злоумышленники в основном делают фишинговые рассылки и используют недостатки в общедоступных приложениях. Об этом Positive Technologies сообщили в марте 2024 года.

По данным анализа, в топ-7 целей злоумышленников вошли Саудовская Аравия (88%), ОАЭ (75%), Израиль (63%), Иордания (56%), Египет (50%), Кувейт (50%) и Ливан (44%).

| | Подавляющее большинство рассмотренных APT-группировок, действующих в странах Ближнего Востока, хотя бы раз совершали атаки на госучреждения (94%) и промышленность (81%), а 69% атаковали топливно-энергетический комплекс, — сказала Яна Авезова, старший аналитик исследовательской группы Positive Technologies. — Стоит отметить, что государственные учреждения являются наиболее привлекательными целями для всех злоумышленников: на их долю в 2022–2023 годах пришлось 22% от общего числа атак на организации стран Ближнего Востока. | |

Как отмечается в исследовании, в пятерку наиболее атакуемых отраслей вошли также телекоммуникационные компании и военно-промышленный комплекс: их атаковала каждая вторая группировка.

По мнению экспертов Positive Technologies, ВПК оказался в топе атакуемых отраслей из-за специфики региона. Ближневосточные СМИ, по сравнению с другими регионами, также часто становятся целями атак и исторически сохраняют высокое место в рейтинге. Повышенный интерес киберпреступников к телекоммуникационной отрасли специалисты связывают с атаками группировок китайского происхождения, поскольку телекоммуникации издавна были одной из их главных целей.

По данным анализа Positive Technologies, для получения первоначального доступа 69% группировок делают фишинговые рассылки, 31% используют недостатки в общедоступных приложениях, а 19% размещают вредоносное ПО на профильных веб-ресурсах.

| | Комплексные целенаправленные атаки начинаются с разведки, — сказал Александр Бадаев, специалист отдела исследования угроз информационной безопасности экспертного центра безопасности Positive Technologies (PT Expert Security Center). — Атакующие могут проводить широкомасштабные сетевые сканирования в поисках подходящих целей. В результате у злоумышленников появляется информация, которой достаточно для начального этапа проникновения. К такой информации относится, например, установленное на целевом сервере программное обеспечение и его версии, подверженные известным уязвимостям. За разведкой следует этап подготовки инструментальной базы для проведения атак. Злоумышленники могут регистрировать поддельные домены и создавать учетные записи электронной почты или аккаунты в социальных сетях для проведения целенаправленного фишинга. | |

По словам эксперта, после получения первоначального доступа атакующие стремятся закрепиться в инфраструктуре. Для закрепления 69% APT-группировок используют планировщик заданий (компонент операционной системы, позволяющий запускать программы или скрипты при выполнении определенного условия), как в случае с кампанией против правительства ОАЭ, когда группировка OilRig создавала запланированную задачу Microsoft Edge Update Service, которая срабатывала каждые пять минут и запускала вредоносное ПО. Большая часть злоумышленников (56%) настраивали автозагрузку вредоносных программ. Треть APT-группировок (31%) для закрепления в системе компаний-жертв настраивали срабатывание вредоносного кода при наступлении определенного события.

После проникновения в корпоративную сеть злоумышленники изучают устройства, к которым удалось получить доступ, чтобы понять, как действовать дальше. Как показал анализ Positive Technologies, прежде всего атакующих интересуют данные об операционной системе и архитектуре скомпрометированного узла, а также сведения о версиях ПО, установленных патчах и пакетах обновлений — эту технику используют 94% группировок. Большое число группировок (81%) стараются идентифицировать пользователей скомпрометированного узла и определить их степень активности, 63% атакующих изучают процессы, запущенные на скомпрометированных узлах, 56% анализируют файлы и каталоги в поисках полезной информации.

Как отметили эксперты PT Expert Security Center, для APT-группировок важно оставаться незамеченными в скомпрометированной среде как можно дольше. Они прибегают к различным способам сокрытия следов присутствия. Как правило, злоумышленники предварительно тестируют образцы своих вредоносных программ и впоследствии модифицируют их, чтобы обойти обнаружение антивирусными решениями. Распространенный способ — замаскировать вредоносное ПО под легитимные файлы или приложения. Большинство (56%) APT-группировок удаляют признаки своей активности: чистят журналы событий и историю сетевых соединений, изменяют временные метки. Эти действия впоследствии значительно усложняют специалистам по кибербезопасности расследование инцидентов.

Для борьбы со сложными целенаправленными атаками и построения эффективной системы защиты от них специалисты Positive Technologies рекомендуют организациям обратить внимание на основы результативной кибербезопасности, которая включает в себя:

- Управление активами.

- Мониторинг и реагирование на инциденты.

- Обучение кибербезопасности.

- Оценку защищенности.

Иностранная хакерская группировка шпионила за российским ведомством

Эксперты центра исследования киберугроз Solar 4RAYS ГК «Солар» обнаружили иностранных хакеров в инфраструктуре одного из органов исполнительной власти. Злоумышленники использовали сложно закамуфлированное самописное ПО для шпионажа, а для его удаленного управления – скомпрометированные серверы организаций в разных странах. Об этом «Солар» сообщил 6 марта 2024 года.

Группировка существует как минимум три года, но данных для точной ее аттрибуции пока недостаточно, поэтому кластер этой активности временно назван NGC2180. К началу марта 2024 года все обнаруженное вредоносное ПО обезврежено, затронутые системы вернулись в работу.

В конце 2023 года специалисты Solar 4RAYS проводили комплексный анализ инфраструктуры одного из российских ведомств, оперирующих критичными данными. В ходе работ на одном из компьютеров были найдены признаки взлома. Более глубокое исследование обнаружило в ведомственной сети несколько образцов многоступенчатого вредносного ПО (ВПО), названного экспертами DFKRAT. На финальной стадии развития атаки вредонос разворачивает имплант, предоставляющий злоумышленнику возможности манипуляций в атакуемой системе (от хищения пользовательских данных до загрузки дополнительного ВПО).

Обнаруженная версия вредоноса ранее нигде не встречалась. Зато в публичном пространстве удалось найти предыдущие его варианты и проследить их эволюцию, начиная с 2021 года. С каждой новой версией ВПО становилось более сложным. В частности, в последнем экземпляре злоумышленники использовали технику DLL Side-Loading (размещение вредоносного кода в папке с легитимной программой) и отказались от поэтапной передачи команд с сервера управления на целевую систему. Такие действия разработчиков ВПО говорят о попытках скрыть вредоносную активность от средств защиты на конечном хосте.

Один из найденных образцов предыдущей версии ВПО доставлялся на компьютер жертвы с помощью фишингового письма, начиненного загрузчиком. В последней атаке вектор заражения остался неизвестным.

| | Нам удалось найти и проанализировать фрагмент кода управляющего сервера. Файл был загружен на один публичный сервис под именем config.jsp с IP-адреса Саудовской Аравии. Анализ сетевой инфраструктуры показал, что, вероятно, это была промежуточная жертва, сервер которой скомпрометировали для размещения на нем управляющего центра (С2). В актуальной версии импланта для координации его работы использовался взломанный компонент сервера Института нанонауки и нанотехнологий Национального центра научных исследований «Демокрит» в Греции, — отметил начальник отдела анализа угроз центра Solar 4RAYS ГК «Солар» Алексей Фирш. | |

Активность NGC2180 на протяжении минимум последних трех лет говорит о высокой организованности кибергруппировки. А компрометация легитимных серверов для развертывания инфраструктуры С2, а также нацеленность NGC2180 на значимые государственные структуры указывают на системный подход и возможную политическую мотивацию группы.

| | На основании анализа фрагмента управляющего сервера мы полагаем, что в дикой природе существует еще больше образцов, относящихся к описанному кластеру. Архитектура ВПО качественно перерабатывалась хакерами от атаки к атаке: методы удаленного управления, доставки и развертывания совершенствовалась – неизменным оставалось только ядро самого импланта. Все это говорит о том, что за этими атаками стоит хорошо организованная группа, располагающая большим запасом ресурсов, которые, как мы знаем из других публичных исследований, часто выделяются при поддержке государства. В будущем мы ожидаем больше атак от NGC2180, поэтому призываем ИБ-сообщество воспользоваться индикаторами, приведенными в нашем исследовании, для выявления следов присутствия данной группировки, — предупредил эксперт группы анализа ВПО центра исследования Solar 4RAYS ГК «Солар» Дмитрий Маричев. | |

Кибергруппировка рассылает российским промышленным компаниям очень убедительные фишинговые письма якобы от госорганов

Компания BI.Zone, российская компания по управлению цифровыми рисками, 30 января 2024 года сообщила о сравнительно новой киберкампании, нацеленной на российские предприятия. Стоящая за ней группировка Scaly Wolf («Чешуйчатый волк») охотится за корпоративными данными. Большинство объектов атак — промышленные и логистические компании из России. Последняя такая атака отмечена в январе 2024 года.

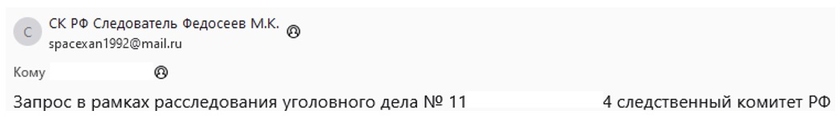

В то время как злоумышленники используют более-менее стандартный метод первоначальной атаки — фишинг, есть два обстоятельства, которые значительно отличают деятельность этой группировки от других. Во-первых, письма замаскированы под документы государственных органов: запросы и требования Роскомнадзора, Следственного комитета РФ и Военной прокуратуры РФ, а также судебные постановления и другие предписания регуляторов.

Во-вторых, фишинговые письма отличаются очень высоким уровнем исполнения.

| | «Отличительная черта Scaly Wolf — высокий уровень юридической грамотности, с которой составлялись письма и поддельные документы. Во всех случаях текст письма выглядит крайне убедительно и вызывает доверие у пользователей. Это побуждает жертву следовать инструкции из письма и открыть зашифрованный архив, где якобы содержатся документы. На самом деле там находится вредоносное ПО — стилер White Snake, который позволяет злоумышленникам получать доступ сразу к нескольким корпоративным ресурсам, например электронной почте и CRM-системе»[3], — говорится в публикации BI.Zone. | |

White Snake — популярный в киберкриминальной среде «инфостилер», то есть ПО для кражи данных.

Характерно, что этот вредонос распространяется на типичных для русскоязычного киберкриминала условиях: не использовать против целей в РФ и странах СНГ. Для этого реализована техническая мера — функция, которая немедленно прекращает работу программы, если ее запускают на устройстве с IP-адресом из «запрещенных», как выразились авторы публикации, регионов.

Однако операторы Scaly Wolf эту функцию попросту отключили, оставив на месте все остальное. Иными словами, они используют «пиратскую» версию White Snake и с немалым успехом.

| | То, что русскоязычная группировка атакует цели внутри РФ, указывает, что для них не существует каких-либо правил и этикета, — говорит Алексей Водясов, технический директор компании SEQ. — Впрочем, нет ничего нового в том, что одни представители киберкриминала обманывают других: так было и будет всегда просто потому, что это в первую очередь криминал, и только во вторую — «кибер». | |

В BI.Zone полагают, что Scaly Wolf продолжит осуществлять атаки на российские организации еще долгое время. Методы группировки сохраняют эффективность, и ничто не свидетельствует о том, что это может как-то поменяться.

2023

Хакеры атаковали машиностроительную компанию с помощью писем от имени Следственного комитета РФ

В октябре 2023 года в компанию «Доктор Веб» обратилось российское предприятие машиностроительного сектора с подозрением на присутствие ВПО на одном из своих компьютеров. Специалисты расследовали этот инцидент и установили, что пострадавшая компания столкнулась с целевой атакой. Об этом представители «Доктор Веб» сообщили TAdviser 11 марта 2024 года.

В ходе атаки злоумышленники рассылали по электронной почте фишинговые сообщения с прикрепленной вредоносной программой, отвечающей за первоначальное заражение системы и установку в нее других вредоносных инструментов.

Как выяснили эксперты «Доктор Веб», целью этой атаки был сбор чувствительной информации о сотрудниках, получение данных об инфраструктуре компании и ее внутренней сети. Кроме того, был зафиксирован факт выгрузки данных с зараженного компьютера ― как в виде хранившихся на компьютере файлов, так и в виде снимков экрана, созданных во время работы ВПО.

В начале октября 2023 года злоумышленники отправили на электронный адрес пострадавшей компании несколько фишинговых писем с темой «расследования» неких уголовных дел по уклонению от уплаты налогов. Письма отправлялись якобы от имени следователя Следственного Комитета Российской Федерации и содержали два вложения. Первым был защищенный паролем zip-архив. Он скрывал в себе вредоносную программу, при запуске которой начиналось заражение системы. Вторым был pdf-документ, который не являлся вредоносным. Он содержал фишинговый текст о том, что вся информация об «уголовном деле» находится в архиве, и побуждал открыть вредоносную программу из него.

Самое первое фишинговое письмо содержало архив «Трeбoвaниe 19098 Cлед ком РФ от 02.10.23 ПАРОЛЬ - 123123123.zip». В свою очередь, расположенная в нем троянская программа скрывалась в файле «Перечень юридических лиц и предприятий, уклонение от уплаты налогов, требования и дополнительные.exe».

Одним из последних отправленных сообщений стало следующее:

К нему был прикреплен фишинговый pdf-документ «Требование следователя, уклонение от уплаты налогов (запрос в рамках УД).pdf» и zip-архив «Трeбoвaниe 19221 СК РФ от 11.10.2023 ПАРОЛЬ - 123123123.zip» с таким содержимым:

Как и в более ранних сообщениях, пароль для извлечения файлов из архива атакующие указали и в его названии, и в имени документа «Пароль для открытия 123123123.odt». Сам этот документ, как и файлы «Права и обязанности и процедура ст. 164, 170, 183 УПК РФ.pdf» и «СК РФ.png», не являлись вредоносными. В этом архиве находилось две копии вредоносной программы: «Перечень предприятий, уклонение от уплаты налогов, а также дополнительные материалы.exe» и «Дополнительные материалы, перечень вопросов, накладные и первичные документы.exe».

По информации «Доктор Веб», во всех случаях распространяемым злоумышленниками вредоносным приложением был Trojan.Siggen21.39882. Эта вредоносная программа, известная как WhiteSnake Stealer, продается в теневом сегменте интернета (Даркнете) и используется для кражи учетных записей от различного ПО, а также других данных. Кроме того, она может загружать и устанавливать на атакуемые компьютеры другие вредоносные приложения. В рассматриваемой целевой атаке ей отводилась роль первой ступени заражения. Получив соответствующие команды, вредоносная программа собрала и передала злоумышленникам информацию о конфигурации профилей Wi-Fi-сетей инфицированной системы, а также пароли доступа к ним. Затем она запустила SSH-прокси-сервер и установила в систему вторую ступень.

Второй ступенью и одновременно главным инструментом злоумышленников, как выяснили эксперты «Доктор Веб», стала вредоносная программа-бэкдор JS.BackDoor.60 ― через нее проходило основное взаимодействие между атакующими и зараженным компьютером. Одной из особенностей бэкдора является то, что он использует собственный фреймворк на языке JavaScript. Троян состоит из основного обфусцированного тела, а также вспомогательных модулей, которые благодаря специфике архитектуры вредоносной программы одновременно являются и ее частью, и задачами, которые та исполняет через общие с ними JavaScript-функции. Новые задачи поступают трояну с управляющего сервера и фактически превращают его в многокомпонентную угрозу с расширяемой функциональностью, что позволяет применять его в качестве мощного инструмента кибершпионажа.

Интересен и механизм, с помощью которого JS.BackDoor.60 обеспечивал возможность своего автозапуска. Наряду с одним из традиционных способов ― внесением необходимых изменений в реестр Windows ― троян особым образом модифицировал файлы ярлыков (.lnk). Для этого он проверял содержимое ряда системных каталогов, включая каталог рабочего стола и панели задач, и всем найденным в них ярлыкам, кроме Explorer.lnk или Проводник.lnk, целевым приложением для запуска назначал wscript.exe. При этом для его запуска указывались специальные аргументы, одним из которых был альтернативный поток данных (ADS), в который записывалось тело бэкдора. В результате изменений модифицированные ярлыки вначале запускали JS.BackDoor.60, а уже после ― исходные программы.

На протяжении всей атаки злоумышленники активно направляли бэкдору различные команды и с его помощью похитили с зараженного компьютера содержимое десятков каталогов, которые содержали как личные, так и корпоративные данные. Кроме того, в «Доктор Веб» зафиксировали факт создания трояном снимков экрана (скриншотов).

Дополнительным инструментом слежки в рассматриваемой атаке стала вредоносная программа BackDoor.SpyBotNET.79, которая использовалась для аудиопрослушивания и записи разговоров через подключенный к зараженному компьютеру микрофон. Этот троян записывал аудио только в том случае, если фиксировал определенную интенсивность звука ― в частности, характерную для голоса.

При этом атакующие пытались также заразить систему трояном-загрузчиком Trojan.DownLoader46.24755, однако из-за возникшей ошибки сделать это им не удалось.

Хронология атаки представлена на следующей схеме:

Хронология получения задач трояном JS.BackDoor.60:

В целом проведенный анализ не показал однозначную причастность к данной атаке какой-либо из ранее известных APT-группировок, заключили специалисты «Доктор Веб».

По их словам, использование вредоносных инструментов, которые доступны в качестве услуги на коммерческой основе (MaaS ― Malware as a Service), таких как Trojan.Siggen21.39882, позволяет даже относительно неопытным злоумышленникам совершать весьма чувствительные атаки как на бизнес, так и на государственные структуры. В свою очередь, социальная инженерия по-прежнему представляет серьезную угрозу.

| | Это относительно простой, но эффективный способ обойти выстроенную защиту, который могут использовать как опытные, так и начинающие киберпреступники. В связи с этим особенно важно обеспечивать защиту всей инфраструктуры предприятий, в том числе рабочих станций и шлюзов электронной почты. Кроме того, рекомендуется проводить периодический инструктаж сотрудников по теме информационной безопасности и знакомить их с актуальными цифровыми угрозами. Все эти меры помогут снизить вероятность возникновения киберинцидентов, а также минимизировать ущерб от атак, ― добавили в «Доктор Веб». | |

Кибершпионская группировка атакует российские компании, прикрываясь темой поддержки участников СВО

Компания F.A.C.C.T. зафиксировала атаки шпионской группы Cloud Atlas на российское агропромышленное предприятие и исследовательскую госкомпанию. Обе рассылки были перехвачены системой защиты от сложных и неизвестных киберугроз F.A.C.C.T. Managed XDR. Об этом компания сообщила 19 декабря 2023 года.

По информации F.A.C.C.T., Cloud Atlas — прогосударственная APT-группа, специализирующаяся на кибершпионаже и краже конфиденциальной информации. По данным исследователей, активна как минимум с 2014 года. Чаще других целями Cloud Atlas становились промышленные предприятия и госкомпании в России, Белоруссии, Азербайджане, Турции и Словении[4].

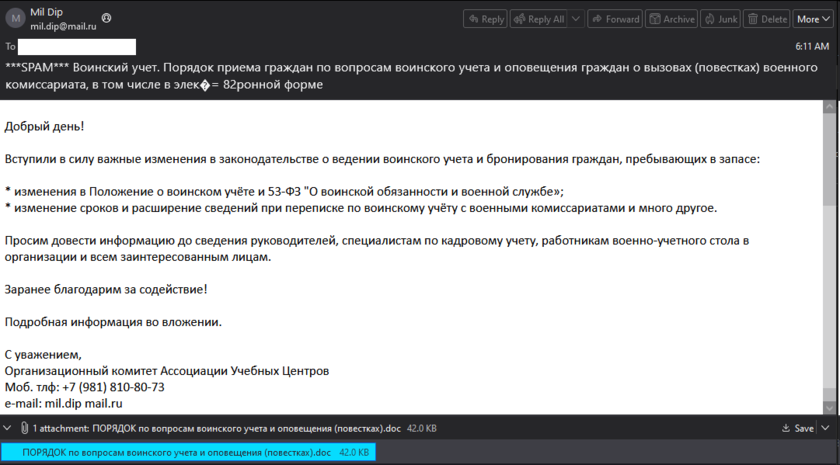

В качестве основного вектора атаки Cloud Atlas отдает предпочтение точечной почтовой рассылке с вредоносным вложением. В рамках кампании злоумышленники использовали адреса, зарегистрированные через почтовые сервисы antonowadebora@yandex.ru и mil.dip@mail.ru и две актуальные темы — поддержку участников СВО и воинский учет.

В первом письме злоумышленники от имени представителей "Московской городской организации Общероссийского профессионального союза работников государственных учреждений" предлагают организовать сбор открыток и поздравлений участникам СВО и членам их семей. Указанные в письме контакты реальные — их можно найти в свободном доступе.

В другой почтовой рассылке злоумышленники представляются "Ассоциацией Учебных Центров" и используют актуальную тему изменений в законодательстве о введении воинского учета и бронировании граждан, пребывающих в запасе.

При открытии пользователем документа от 20.11.2023 из вложения электронного письма происходит загрузка по ссылке удаленного шаблона. Загружаемый по ссылке шаблон является RTF-файлом, содержащим эксплойт уязвимости CVE-2017-11882.

Представлены тренды киберугроз

Топ-10 самых атакуемых отраслей в 2023 году, всплеск кибератак со стороны азиатских хакеров и рост числа инцидентов с разрушительными последствиями для организаций РФ 14 ноября 2023 года предоставила ГК «Солар» и поделилась прогнозами на 2024 год.

Наиболее серьезную киберугрозу для российских организаций представляют профессиональные APT-группировки (Advanced persistent threat, постоянная угроза повышенной сложности). Согласно аналитике центра исследования киберугроз Solar 4RAYS, в 2022-2023 гг. доля APT-атак составила 20% от всех расследуемых инцидентов. Опасность их заключается в том, что определить точки проникновения хакеров в инфраструктуру компании без специализированной экспертизы практически невозможно: злоумышленники либо слишком хорошо заметают следы, либо находятся в инфраструктуре уже настолько долго, что найти их не представляется возможным. Главная цель группировок данного типа – кибершпионаж и кража данных, а основными их жертвами являются телеком-отрасль и госсектор.

По данным телеметрии «Ростелекома», среди продвинутых группировок наиболее активными на территории РФ оказались хакеры из азиатского региона. В первую очередь это китайские группировки. Так, в сентябре 2023 года они запустили очередную кампанию с целью кибершпионажа – ежедневно вредоносным ПО заражалось от 20 до 40 систем российских организаций – и только спустя месяц злоумышленники были замечены вендорами средств защиты, после чего наметился спад их активности.

Также весьма активно действует на территории РФ северокорейская группировка Lazarus. За последние 2 года эксперты Solar 4RAYS расследовали несколько связанных с ней инцидентов. Среди жертв были, в частности, государственные органы власти. При этом анализ данных сенсоров показал, что на начало ноября хакеры Lazarus все еще имеют доступы к ряду российских систем.

Выявить за шквалом атак непосредственно украинские группировки довольно непросто, так как в их интересах действует огромное число политически мотивированных злоумышленников из разных регионов, отмечают эксперты. Тем не менее, в ряде случаев по косвенным признакам удавалось идентифицировать именно украинских хакеров. Например, они проводили вредоносные рассылки, используя дописанный ими открытый framework Pupy RAT, а недавно им удалось атаковать одного из телеком-операторов, что привело к разрушению части его инфраструктуры.

| | Благодаря телеметрии с сети «Ростелекома», а также с сервисов центра противодействия кибератакам Solar JSOC и платформы Solar MSS мы своевременно не только обнаруживаем уже случившиеся взломы, но и получаем информацию о готовящихся инцидентах и исследуем деятельность хакеров разного уровня, включая APT-группировки, в масштабе страны. Мы прогнозируем, что в 2024 году продвинутые группировки cохранят объемы своих кампаний, а тренд на взлом подрядчиков займет лидирующее место, – сообщил Игорь Залевский, руководитель центра исследования киберугроз Solar 4RAYS ГК «Солар». | |

В ходе SOC-Forum 2023 эксперты ГК «Солар» назвали ТОП-10 наиболее пострадавших от хакеров отраслей за 2022-2023 гг. Большинство кибератак пришлось на государственные организации (44%) и телеком (14%), а также сельское хозяйство (9%) – последнее можно объяснить близостью отрасли к государству. Также в рейтинг попали промышленность (7%), финансовый сектор (7%), и с равными долями в 4% ритейл, сфера услуг, образование, НКО и энергетика.

Большая часть расследуемых инцидентов связана с кибермошенниками (42,5%) – они обычно зарабатывают на взломах за счет шифрования, кражи и перепродажи данных. Второе место занимают киберхулиганы (30%), которые пытаются привлечь внимание через минимальное воздействие на ИТ-инфраструктуру, например – DDoS-атаки и дефейс сайтов. На третьем месте – профессиональные APT-группировки (20%).

В 2022 году в связи с политической обстановкой киберхулиганы активизировались, но в 2023 году число инцидентов, которые потребовали привлечения экспертов по расследованию, снизилось в 3 раза. Дело в том, что многочисленные массовые атаки научили компании и ИБ-отрасль лучше на них реагировать, а сами злоумышленники переключились на более серьезные цели.

При этом число атак, организованных кибермошенниками, продолжает расти и в 2023 году в сравнении с 2022 годом увеличилось на 30%. С наступлением 2023 года хакеров этого типа почти перестала интересовать монетизация, и вместо продажи данных в даркнете они начали публиковать их бесплатно или безвозвратно шифровать с целью нанесения большего ущерба пострадавшей стороне.

| | Цели вчерашних хактивистов сменились: вместо DDoS и дефейса мошенники пытаются взламывать и совершать деструктивные действия в отношении инфраструктуры организаций, в том числе объектов критической информационной инфраструктуры (КИИ). Мы считаем, что в 2024 году увеличится количество инцидентов с деструктивными последствиями, а с ростом импортозамещения хакеры начнут использовать российское ПО для проникновения через уязвимости софта, – прокомментировал Владислав Лашкин, руководитель отдела противодействия киберугрозам центра исследования Solar 4RAYS, ГК «Солар». | |

68% атак в странах Африки носят целенаправленный характер